Les attaquants ne cherchent pas à casser les longs mots de passe

Publié le 24 Novembre 2021

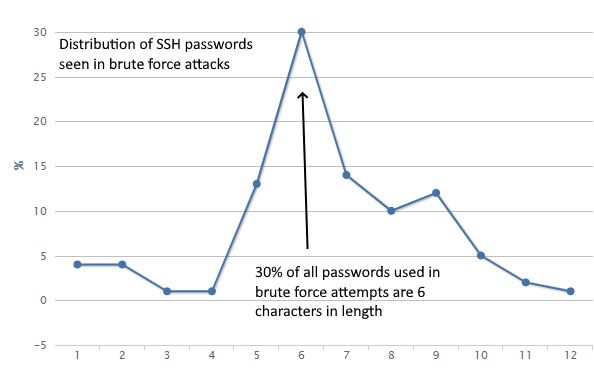

Selon les données récupérées par les réseaux de Honeypots de Microsoft, la plupart des attaques par bruteforce (technique consistant à tester toutes les combinaisons possibles pour trouver le mot de passe) ne se font que sur des mots de passe courts.

Honeypots : machine conçue pour ressembler à un vrai système (serveur web, etc.) pour attirer un attaquant et étudiant les techniques et tactiques utilisées.

Ross Bevington, chercheur en sécurité chez Microsft, a révélé que sur plus de 25 millions de mots de passe entrés en bruteforce sur le protocole SSH, 77% des tentatives portaient sur des mots de passe entre 1 et 7 caractères. Il ajoute qu'un mot

de passe de 10 caractères est rencontré dans 6% des cas. Ces données ont été collectées sur une période d'un mois.

Le graphe ci-dessous illustre la répartition détaillée par Ross Bevington (Source : Ross Bevington) :

Cette étude montre que les mots de passe suffisamment longs et utilisant des caractères spéciaux sont moins à même d'être affectés par ce type d'attaque nécessitant beaucoup de ressources pour les mots de passe complexes. Si vous n'avez pas une mémoire d'éléphant pour retenir un mot de passe de 16 caractères (recommandation de l'ANSSI), je vous recommande d'utiliser un gestionnaire de mots de passe. Ce dernier permet de générer un mot de passe pour chaque site différent en ne retenant que le mot de passe du gestionnaire appelé "mot de passe maître".

Je précise que ce post n'est pas sponsorisé mais voici quelques exemples de gestionnaires de mots de passe gratuits :

◾ Bitwarden

◾ Dashlane

◾ Keypass

(Source : TheRecord)