Les instances GCP compromises servent à miner de la cryptomonnaie

Publié le 01 Décembre 2021

Les attaquants utilisent les instances non sécurisées de Google Cloud Platform (GCP) pour installer des logiciels de minage de cryptomonnaies mais également installer des ransomwares, héberger des campagnes de phishing et même générer du trafic vers des vidéos Youtube pour manipuler les données relatives aux vues.

Selon la Google’s Cybersecurity Action Team (CAT), les clients du cloud vont continuer à affronter une variété d’attaquants sur leurs applications et infrastructures. La plupart des attaques réussies sont dues à des contrôles d’accès faibles voire non gérés et une faible hygiène de sécurité.

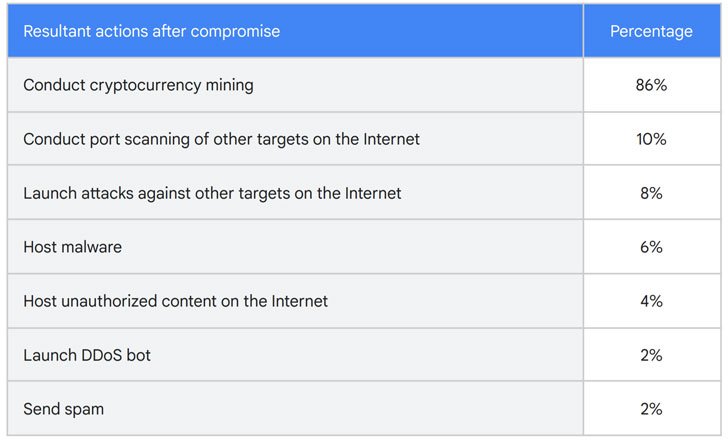

Sur les 50 dernières instances GCP compromises, 86% sont utilisées pour miner de la cryptomonnaie – et ce, dès 22 secondes après compromission dans certains cas -, tandis que 10% de ces instances sont utilisées pour effectuer des scans sur les des domaines publiques pour identifier des systèmes vulnérables. Enfin, 8% de ces dernières sont utilisées pour attaquer d’autres entités et 6% servent à héberger des malwares dans le cadre d’une future attaque.

Vous pouvez retrouver la répartition des actions effectuées après compromission sur la capture suivante :

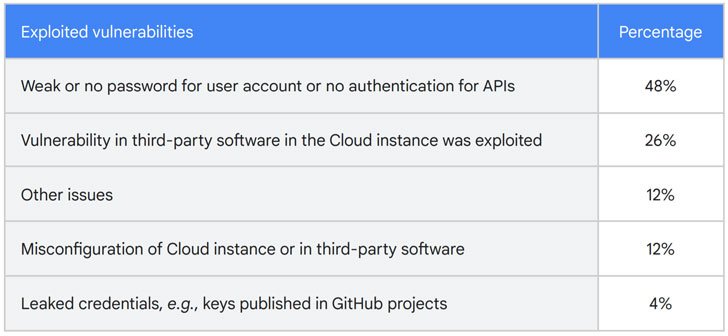

Parmi les vulnérabilités exploitées sur ces instances, on retrouve en tête une faible hygiène de sécurité avec des mots de passe faibles ou non existants (dans le pire des cas) pour les comptes utilisateurs ou l’accès aux APIs. 26% des attaques proviennent de l’exploitation d’un logiciel tiers hébergé par l’instance GCP tandis qu’une minorité des cas (4%) provient d’identifiants ayant fuités en ligne.

Une API est un ensemble de définitions et de protocoles qui facilite la création et l'intégration de logiciels d'applications. API est un acronyme anglais qui signifie « Application Programming Interface ».

La répartition complète des vulnérabilités exploitées est disponible ici :

Pour conclure, il est primordial de garder à l’esprit que les bonnes pratiques de sécurité sont à respecter autant sur des machines physiques que virtuelles (dans le cloud).

(Source : TheHackerNews)