Des versions malveillantes de Notepad++ circulent sur le web

Publié le 11 Décembre 2021

Description

Le groupe d’attaquant responsable de cette attaque est connu sous le nom de StrongPity et également APT-C-41 ou Promethium. Il est déjà célèbre pour ses versions trojanisées de WinRAR entre 2016 et 2018. La technique utilisée n’est donc pas nouvelle.

Un cheval de Troie (ou Trojan Horse) est un type de logiciel malveillant qui est souvent masqué comme un logiciel authentique. Les chevaux de Troie peuvent être utilisés par des pirates informatiques pour accéder aux systèmes des utilisateurs.

La dernière campagne d’attaque cible Notepad++, un éditeur de texte open-source très populaire sur les systèmes d’exploitation Windows.

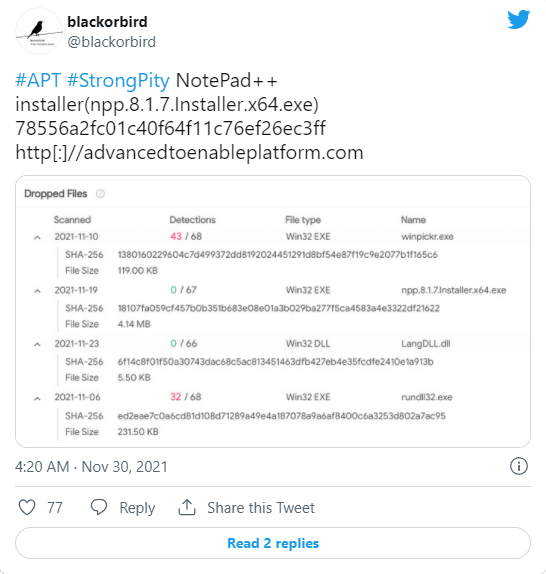

Cette version malveillante du logiciel a été découverte par un groupe d’analyste appelé 'blackorbird' sur Twitter.

Analyse

Pour décrire un peu plus en détail le fonctionnement de cette menace, voici les actions menées une fois l’exécutable lancé :

• Le programme crée un dossier nommé 'Windows Data' sous 'C:\ProgramData\Microsoft' et écrit trois fichiers :

1) npp.8.1.7.Installer.x64.exe – le fichier d’installation de Notepad++ dans le dossier 'C:\Users\Username\AppData\Local\Temp\''.

2) winpickr.exe – un fichier malveillant dans 'C:\Windows\System32'.

3) ntuis32.exe – un keylogger sous 'C:\ProgramData\Microsoft\WindowsData'.

• L’installation du programme se poursuit normalement sans que la victime ne puisse identifier une éventuelle menace sur le système.

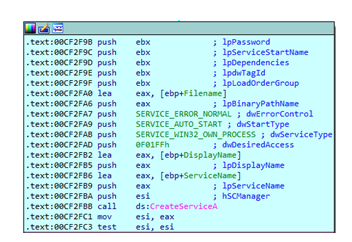

• Une fois l’installation terminée, un nouveau service est créé pour permettre la persistence du malware sur le système via son exécution au démarrage du PC.

Source : Minerva

Ce service exécute ‘ntuis32.exe’ qui est le module keylogger du malware et se rend invisible grâce à une fenêtre minimisée. Le keylogger, comme sa fonction l’indique, récupère toutes les entrées clavier de la victime. Ces données sont enregistrées dans le dossier 'C:\ProgramData\Microsoft\WindowsData'. Enfin, le malware est capable de voler des fichiers et données du système grâce à une connexion vers un serveur Command and Control. Le malware est d’ailleurs en mesure d’effacer les logs permettant de tracer les fichiers envoyés vers le serveur.

Remédiation

Si vous utilisez Notepad++, vérifier que le programme provient de la source officielle. Vous pouvez retrouver ci-dessous les indicateurs de compromission permettant de savoir si un système est infecté par ce malware. Les données proviennent de l’analyse des équipes de Minerva.

Indicateurs de Compromission:

Hashs:

18107fa059cf457b0b351b683e08e01a3b029ba277f5ca4583a4e3322df21622 - npp.8.1.7.Installer.x64.exe – Logiciel d'installation de Notepad++ légitime

7d3192cad53f934173187f91d8555065d69e09b4f127275a1d47f9f1f9405c5c – setup.exe

1380160229604c7d499372dd8192024451291d8bf54e87f19c9e2077b1f165c6 - winpickr.exe

ed2eae7c0a6cd81d108d71289a49e4a187078a9a6af8400c6a3253d802a7ac95 - ntuis32.exe

Domaines:

https://advancedtoenableplatform[.]com – C&C server

(Source : Minerva,

Bleepingcomputer)