Kali Linux est une distribution Debian basée sur Linux et permettant d'effectuer une multitude de tâches comme les tests d'intrusion, la rétro-ingénierie, les analyses de sécurité et bien d'autres.

L'objectif de ce tutoriel est de déployer votre propre machine virtuelle avec Kali Linux déployé.

1. Télécharger et installer VirtualBox

Oracle VM VirtualBox est un logiciel libre de virtualisation publié par Oracle. Pour le télécharger, rendez-vous ici : Télécharger VirtualBox.

2. Télécharger Kali Linux

Sélectionner Kali Linux pour VirtualBox et Télécharger Kali Linux. Le fichier téléchargé doit avoir une extension en .iso.

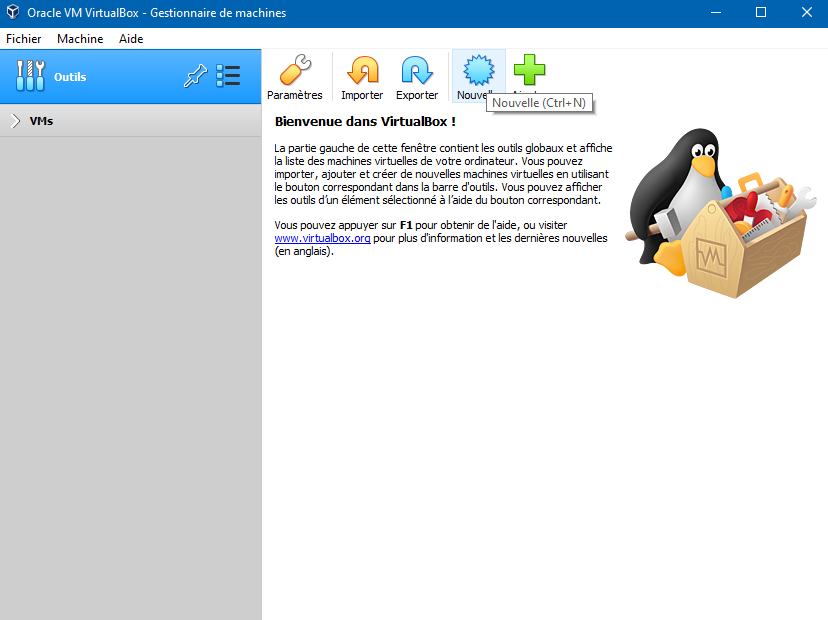

3. Installer Kali Linux

Une fois VirtualBox installé, lancer le logiciel. Vous devriez avoir une interface similiaire à la capture suivante puis cliquer sur "Nouvelle machine".

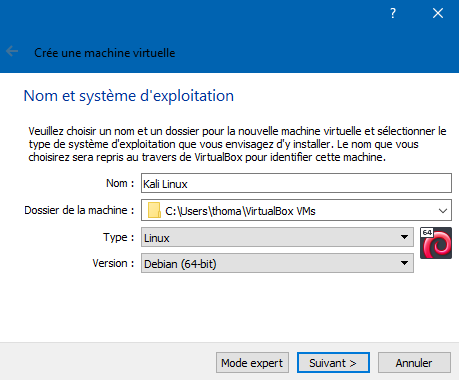

Remplir les informations suivantes :

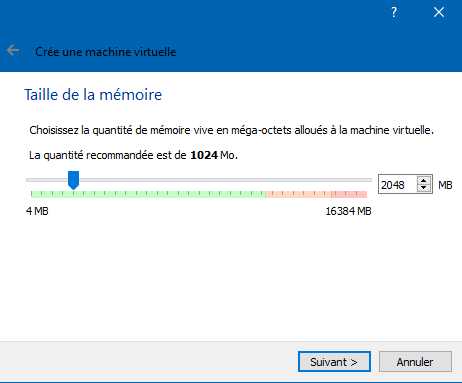

Puis :

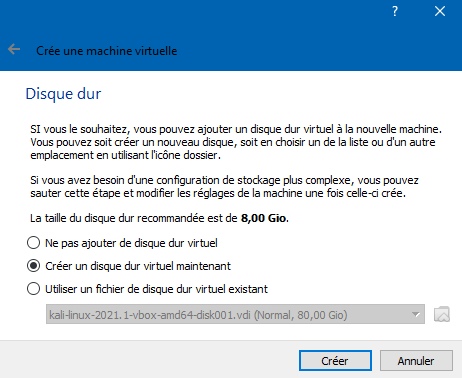

Puis :

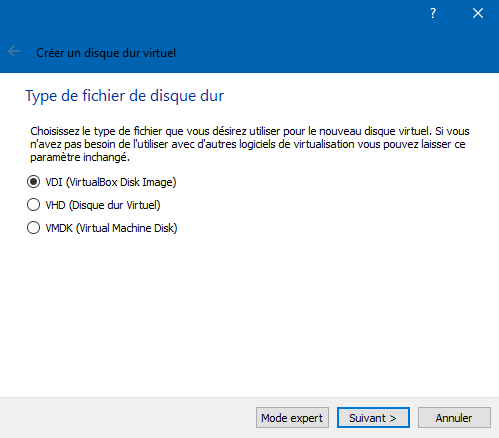

Sélectionner "Dynamiquement alloué" et sélectionner la taille du disque virtuel. Je recommande de saisir 40Go d'espace libre.

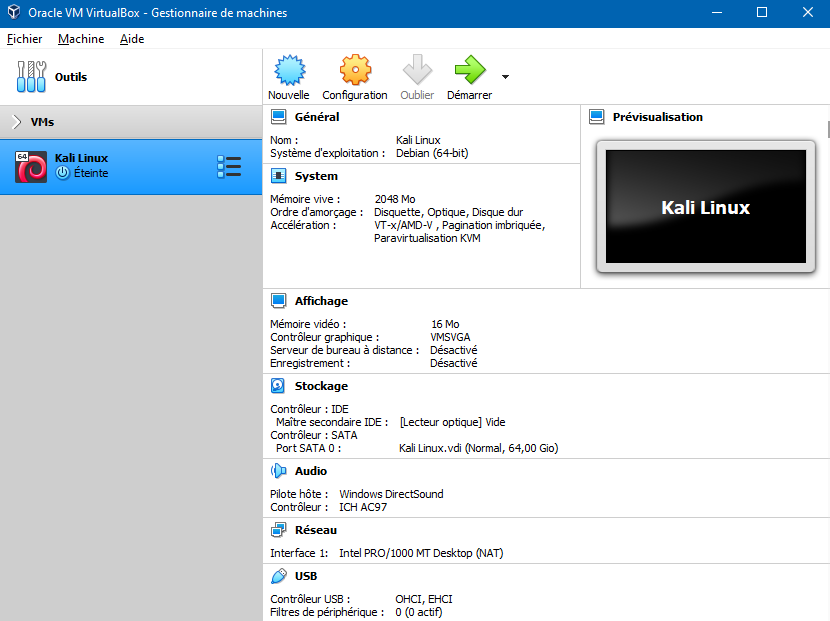

Vous devriez avoir la machine ainsi créée.

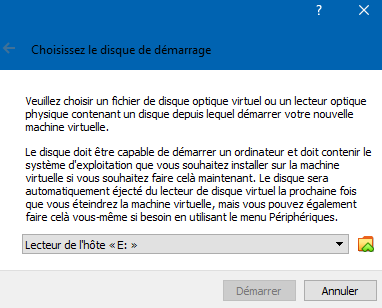

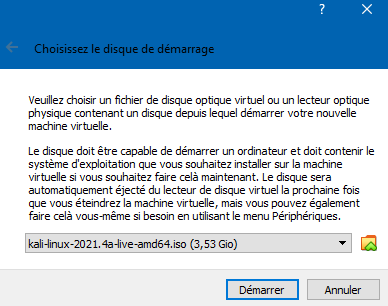

Cliquer ensuite sur Démarrer.

Sélectionner l'ISO téléchargé lors de l'étape 2 en cliquant sur l'icone de dossier puis cliquer sur Démarrer.

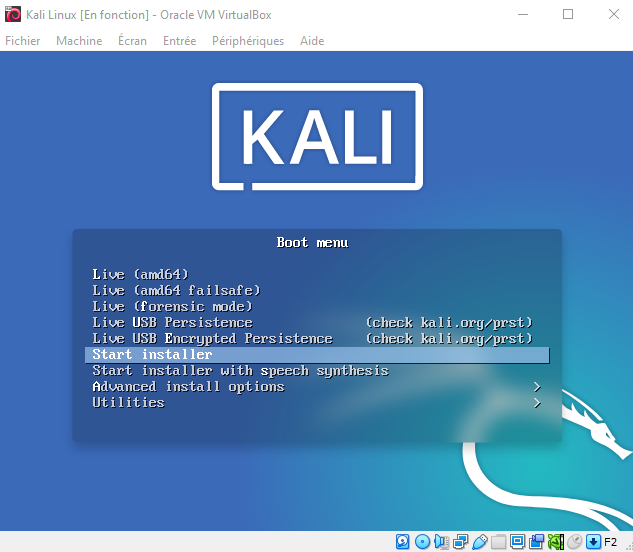

Sélectionner l'option "Start installer".

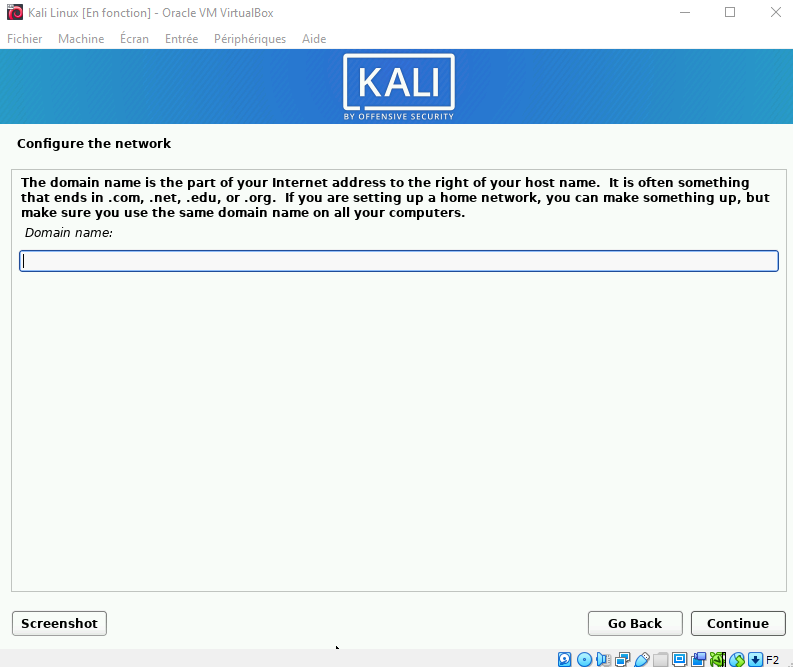

Sélectionner la langue désirée, votre localisation ainsi que la disposition du clavier souhaitée. Saisir le nom de la machine ou laisser par défaut.

Lors de l'étape suivante, laisser également par défaut.

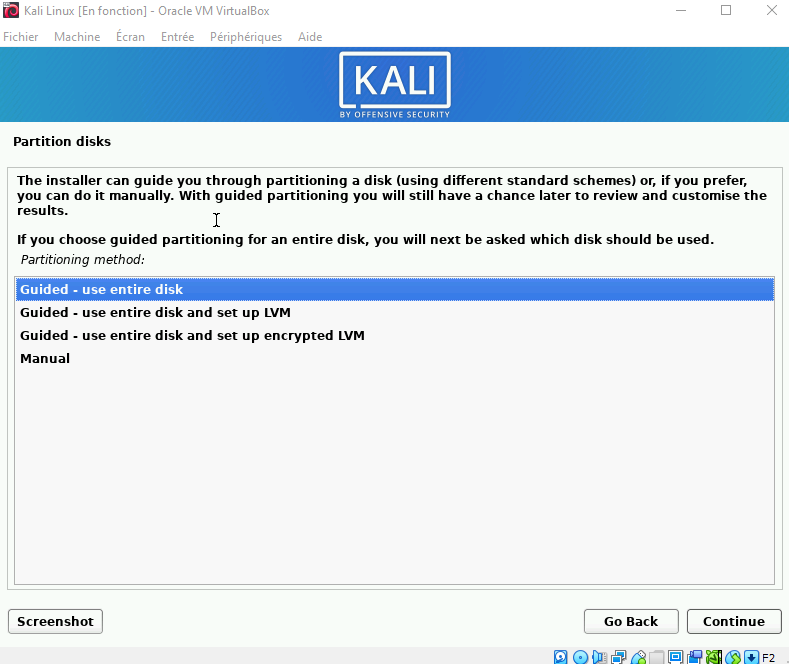

Ensuite, entrer votre nom d'utilisateur, votre mot de passe et le fuseau horaire souhaité. Pour le partitionnement des disques, sélectionner le paramètre suivant :

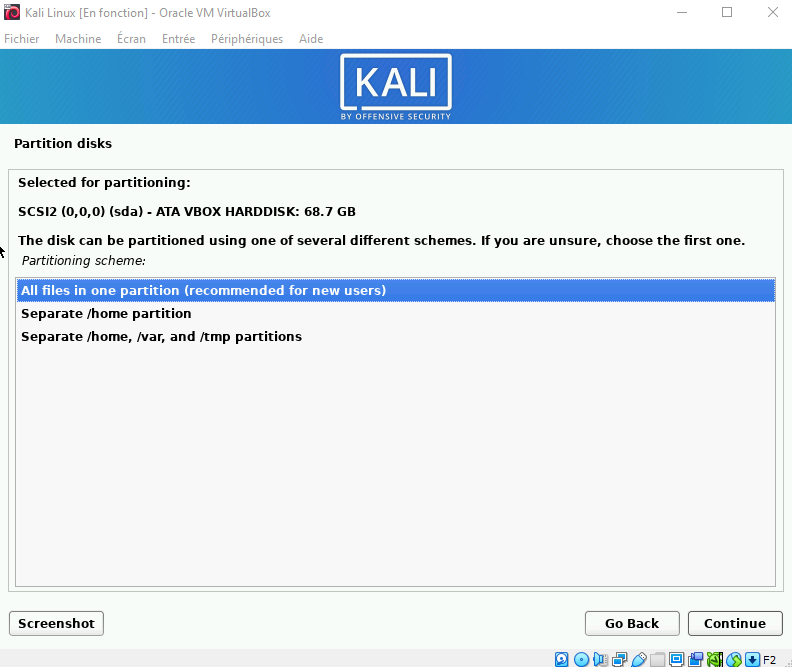

Il vous faudra choisir le disque (un seul par défaut) puis sélectionner les paramètres suivants :

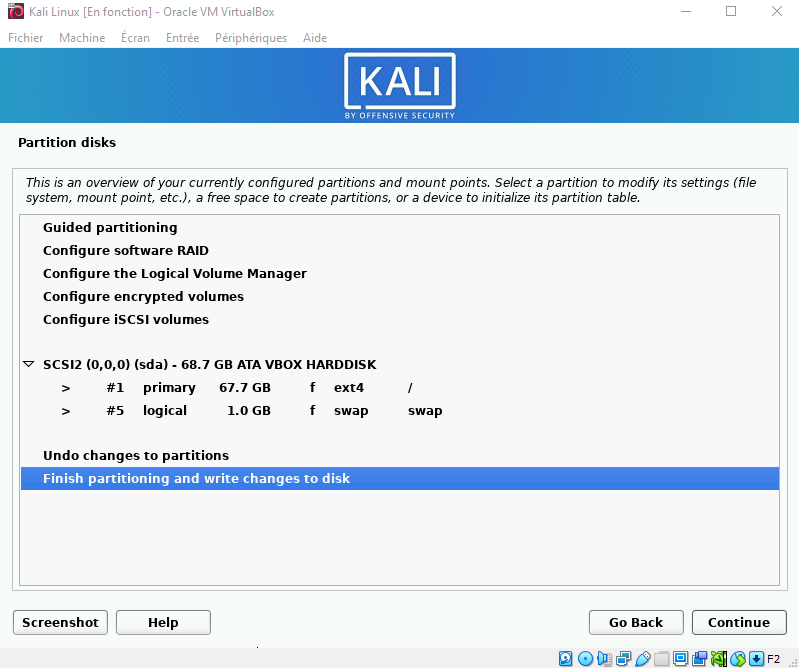

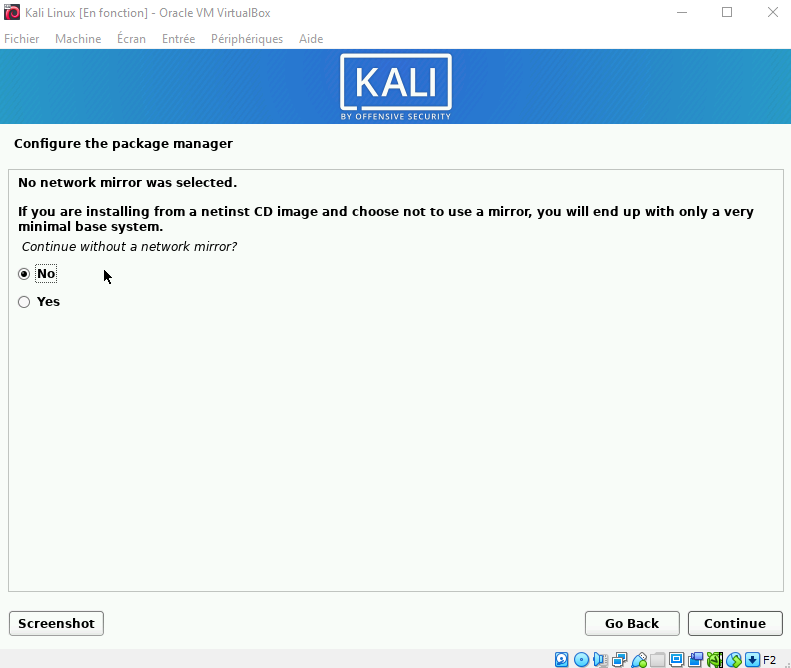

Cliquer enfin sur 'Yes'. Et choisir 'No' sur le paramètre ci-après.

Puis laisser par défaut si vous n'utlisez pas de proxy.

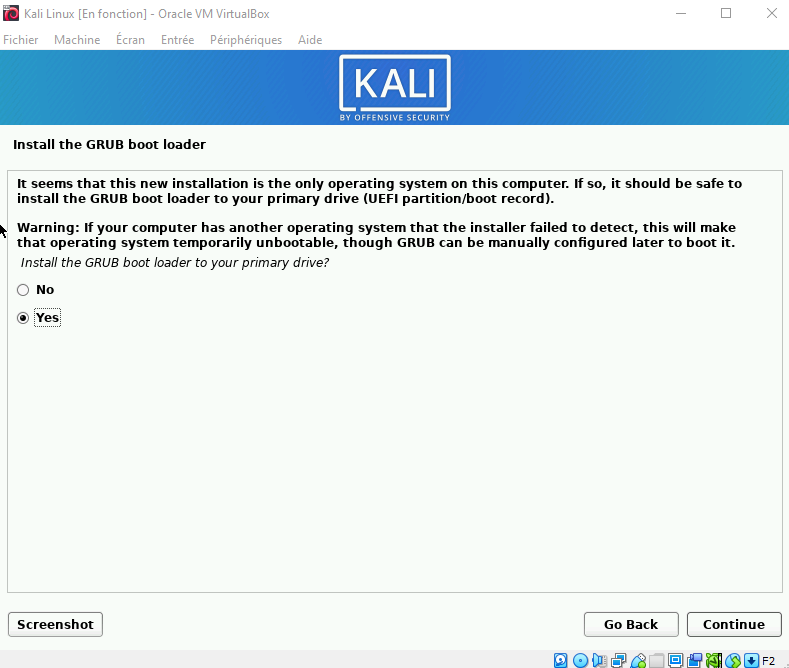

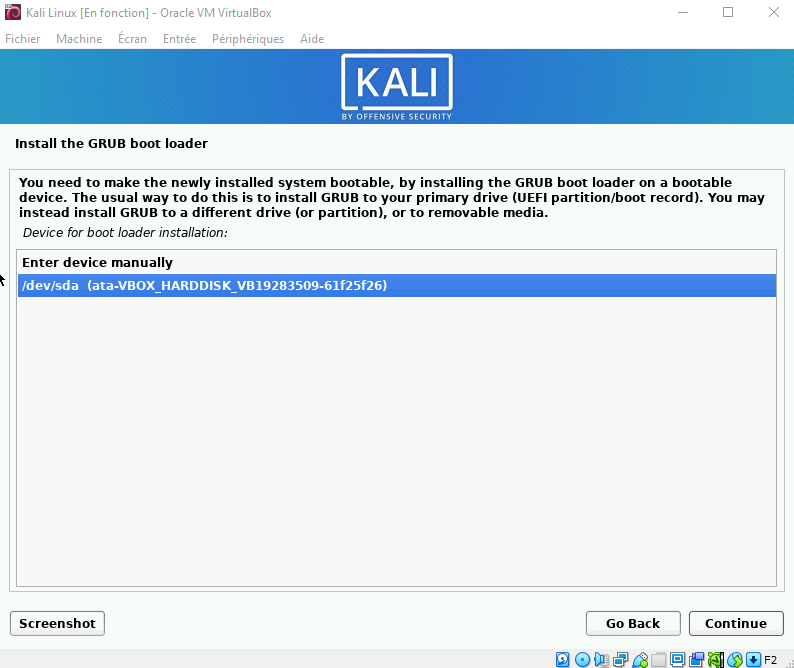

Choisir 'Yes' pour installer le système de démarrage sur le disque principal en choisissant par la suite le disque disponible.

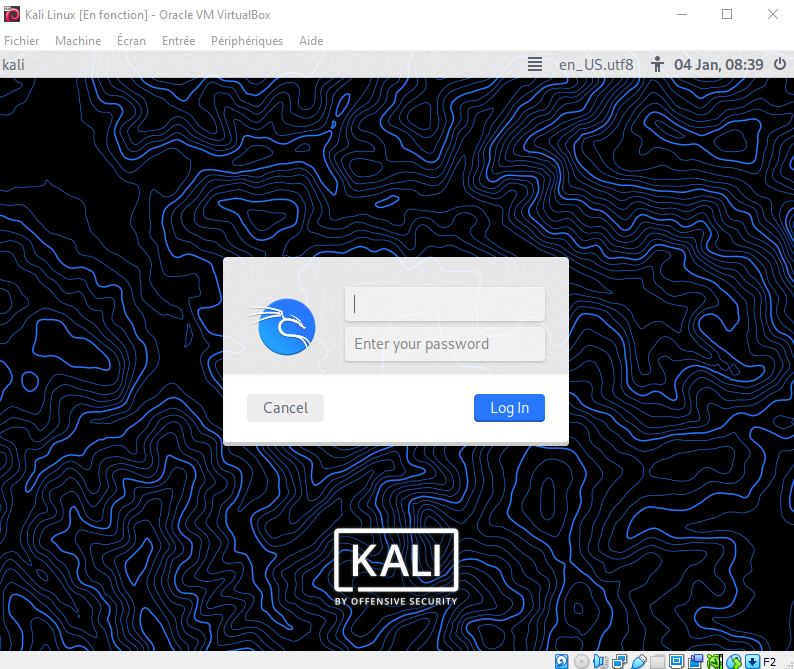

Puis cliquer sur Continuer. La machine redémarrera ensuite et vous demandera vos identifiants préalablement créés.

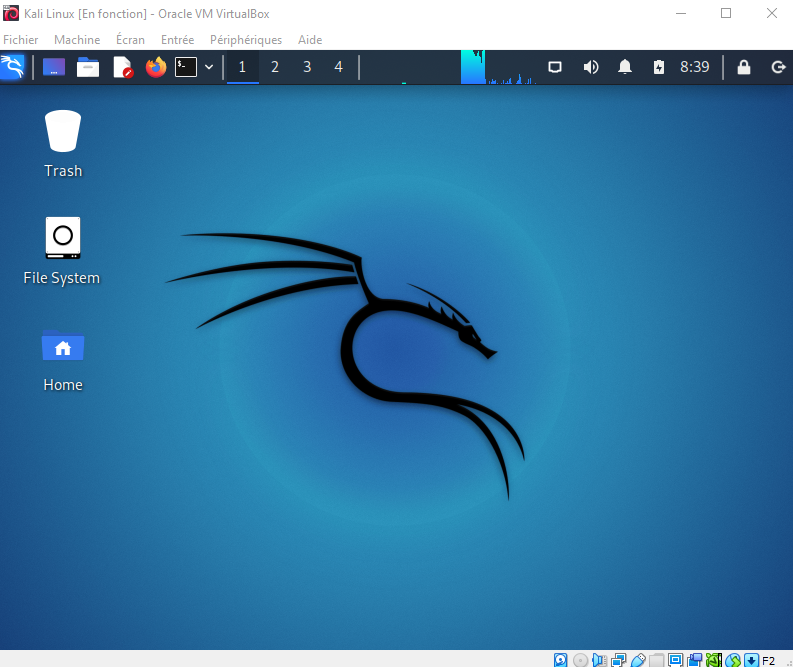

Voici la vue du bureau une fois connecté. Félicitations, votre machine virtuelle est prête !

4. Découvrir les fonctionnalités de Kali Linux

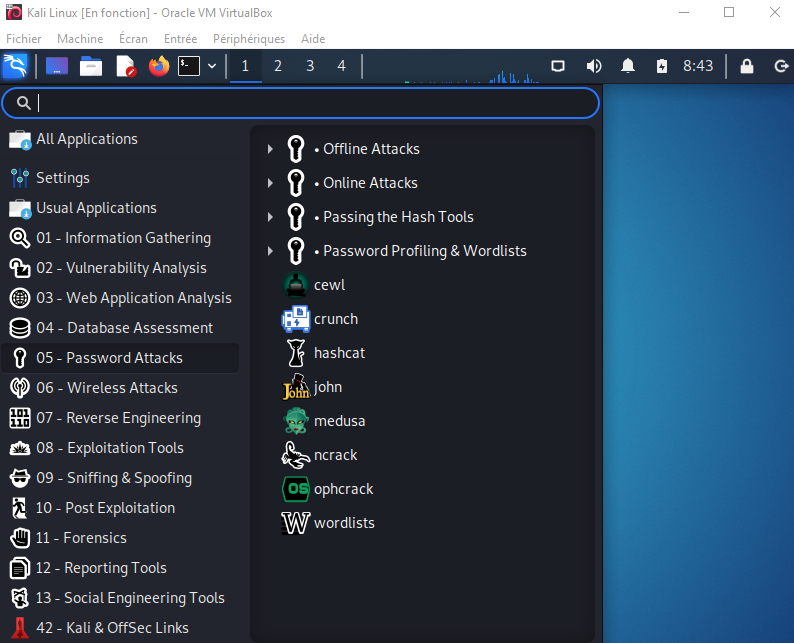

Voici les différents outils disponibles :

Par exemple, la catégorie 5 comporte les logiciels permettant de faire des attaques sur les mots de passe comme Medusa notamment.

Pour en découvrir plus, je vous invite à consulter le cours suivant :